在“没有人的安全部”构筑护网防御工事(7)——钓鱼防护

第七部分 钓鱼防护

1 概述(what)

1.1 含义

经历了多年的护网攻防演练,在攻击队与防守方多次角逐对抗之下,常规的攻击点已经不再具有太多可被利用的漏洞。而人一直是系统当中最薄弱的环节,因此攻击队将目光转移到组织的成员身上。网络钓鱼堪称网络攻击中最大的威胁之一,攻击者往往伪装成可信的组织和个人诱骗受害者下载恶意程序、输入敏感信息以达到控制人员终端设备的目的。攻击者可以利用获得权限的设备及账户访问内部应用系统,而内部应用系统通常的防护水平低于互联网应用,因此攻击队更容易得手。而在现实世界中,恶意的攻击者可以通过网络钓鱼盗取金钱、诈骗等,笔者在十年前见过一起配合电信诈骗手段盗取被害人20万元的案件。

1.2 原理

钓鱼攻击一般通过社交媒介接触并诱骗被害人,要求被害人接受可执行应用程序并启动,或点击包含恶意功能的网络链接,输入敏感身份信息、下载恶意程序等。常见的钓鱼手段有即时消息钓鱼、邮件钓鱼、短信或电话钓鱼,以及物理设备钓鱼。

案例1.伪装成招聘人员

近期,有人在脉脉、微信上冒充HR以大厂高薪诱惑进行招聘,发送含有病毒的JD文件,从而实现对特定人员钓鱼,对公司网络进行攻击。

案例2:伪装成公司或内部同事

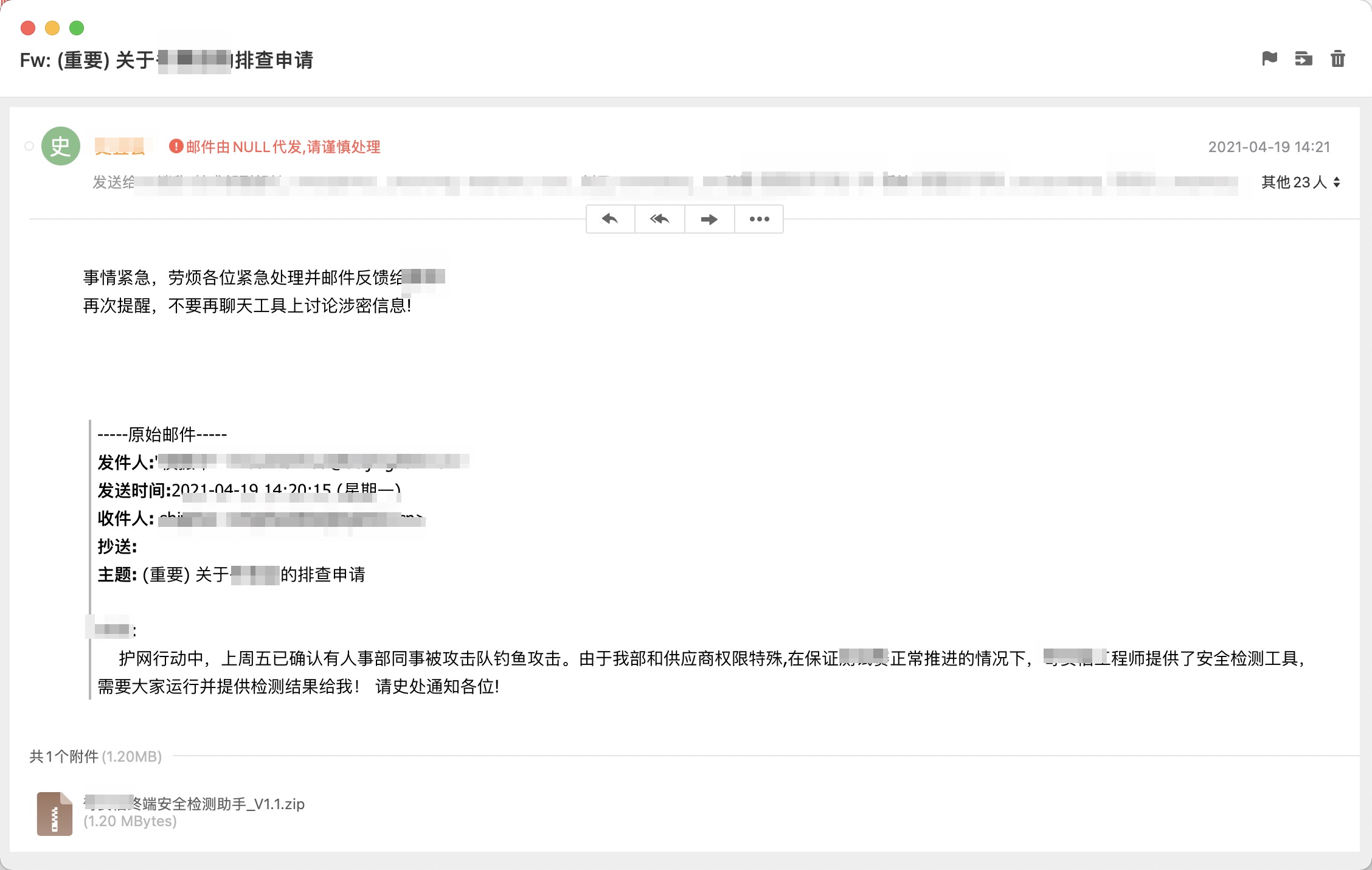

冒充公司名义发送邮件,且正文中包含外部链接,诱导输入密码、账号等敏感信息或伪装成内部同事账号添加钉钉好友,发送钓鱼链接和钓鱼简历压缩包(解压后为木马)、文件等。下图是一次护网项目的真实案例,攻击队通过Nday漏洞拿掉客户coremail邮件系统的权限,然后伪造客户单位领导身份想全员发送钓鱼邮件。同图片内容可以看出攻击队十分狡猾,利用护网期间的事件背景和人们的警惕心理,加上领导的特殊身份引导人们运行恶意程序。

案例3:利用物理设备扩散恶意程序

某著名富二代创立的视频平台授权的渗透测试,测试人员编写windows系统下的病毒,利用U盘传播。攻击者将U盘放置在被测试公司的入口,捡到U盘的人出于好奇获得打开U盘,并点击木马程序,木马运行后攻击者从远程控制了这台电脑,而中毒的当事人还不知情。

1.3 原则

防范钓鱼事件,在宏观上应该把握好以下几个方向:

- 做好组织范围内的安全意识宣贯工作,要有培训和考核,确保知识要点被所有组织成员掌握。

- 做好数字媒体的安全检测工作,例如邮件附件、在线文档。对存在风险但必须打开的文件,应当安排专门的沙箱环境。

- 对接入网络的硬件的设备身份进行验证,否则禁止接入。

2 方案(how)

信息安全意识培训:

- 在组织范围内宣贯,在特殊时期、敏感时期对不信任的信息来源保持高度警惕,尤其对于充满诱惑性的措辞和内容的信息,应当保持警觉。注意任何外部人员可使用的沟通媒介,例如邮件、社交软件、手机短信、办公IM软件等。

- 在组织范围内宣贯,对任何需要输入个人身份信息或与登录认证相关的敏感信息的网页、文件,要验证其真伪,谨慎的输入。要警惕在陌生的环境输入账号、密码、短信验证码。尤其要警惕来自邮件、办公IM软件的需要输入敏感信息的网站链接。

- 对上述内容组织专门的培训和考核,并对考核结果建立一定的奖惩措施。

安全风险检测:

- 对可疑的数字文档本身及其传播媒介进行安全检查,例如通过杀毒软件对文件进行扫描,通过恶意邮件扫描软件发现并拦截可疑的邮件。

- 对接入办公网、生产网的任何设备的安全性进行检查和验证,防止带有病毒和恶意代码的设备接入网络。

- 对组织成员的工作终端设备进行定期的病毒查杀、补丁更新,保持系统版本和病毒库保持在最新的状态。

3 需要注意的一些问题

钓鱼已经成为护网攻防演练中非常高频使用的攻击手法,并且通过使用免杀手段,让防守方检测起来更有难度。目前比较好的防范方案是零信任方案,但零信任方案部署成本较高,组织成员也需要花时间去适应。除此之外,对于这种攻击方式少有显著的防范手段,最简单有效的办法还是做好安全意识培训,并且管理好内部成员的权限,即便当攻击者通过钓鱼成功获得办公网的访问权限,也不一定具备内部关键业务系统的使用权限,使得攻击成功的概率降低。

4 小节

写到这里,这个系列的文章正式告一段落。从第一章的网络隔离开端,到最后一章钓鱼防护结尾,对于没有专业安全从业人员而言,这个系列文章提到的各种防护手段是可行的相对全面的一套防护方案。笔者有信心,如果能将这套方案扎实落地,必将为信息系统的安全打下坚实的基础,也有信心在护网这种高强度的攻防演练实践中取得不错的成绩。鉴于个人的知识和经验所限,文档应当存在许多错误疏漏,也有许多方案的考虑和设计带有主观的倾向性。希望看到这个系列文章的读者,如果有任何想法和意见都欢迎与我交流。我的git地址是这里,大家可以在wangzf0225.github.io这个分支下提issue留言,也可以通过邮箱 wangzf0225@gmail.com 发邮件和我讨论。